Sau Bkav, hacker tiếp tục nhắm đến Zalo?

Bkav lên tiếng vụ mã nguồn sản phẩm bị rao bán / Khẳng định không phải nhân viên cũ, hacker tung ảnh chụp màn hình nghi là đoạn chat nội bộ của Bkav

Có thể livestream vụ hack và giữ nhiều tài liệu chưa công bố của Bkav

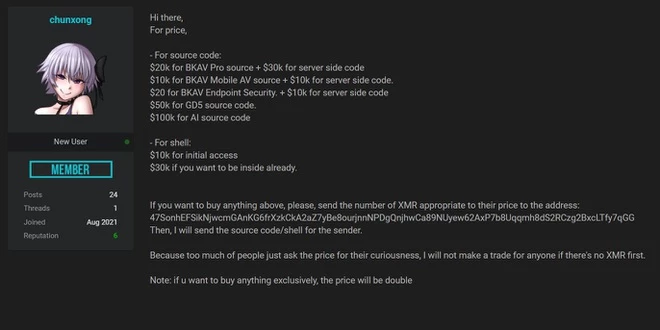

"Nếu bạn muốn mua bất cứ dữ liệu nào, hãy gửi đúng số coin XMR vào địa chỉ ví của tôi. Sau khi nhận được, tôi sẽ lập tức gửi mã nguồn và hướng dẫn cho người gửi. Bởi vì có rất nhiều người chỉ tò mò về giá bán của những dữ liệu này, do đó tôi sẽ không giao dịch cho đến khi nhận được XMR", tài khoản "chunxong" cho biết trong một thông báo mới nhất trên diễn đàn R*** vào ngày 11/8.

Người này nhấn mạnh rằng ai muốn sở hữu độc quyền toàn bộ dữ liệu của Bkav sẽ phải trả số tiền gấp đôi so với mức báo giá trước đó, tương đương 580.000 USD (khoảng 13,2 tỷ đồng). Khách mua phải thanh toán bằng đồng coin Monero (mã XMR).

Hacker đưa ra mức giá công khai các gói dữ liệu của Bkav. (Ảnh chụp màn hình)

Theo CoinMarketCaps, Monero là một loại tiền điện tử tập trung vào quyền riêng tư, được tạo ra vào năm 2014. Đây là một trong những loại tiền điện tử được giới tin tặc ưa chuộng bởi tính ẩn danh của chúng, thường được sử dụng để giao dịch các mặt hàng bất hợp pháp trên dark web. Những giao dịch bằng Bitcoin sẽ được ghi lại trên chuỗi khối tương ứng. Song khi giao dịch bằng Monero, thông tin của người gửi, người nhận và số lượng trao đổi đều được giấu kín nên tin tặc có thể trốn tránh sự truy vết từ các cơ quan thực thi pháp luật.

Chủ tài khoản này cho hay: "Bởi vì có quá nhiều người chỉ hỏi giá vì họ tò mò, nên tôi sẽ không giao dịch với bất kỳ ai mà không sở hữu XMR".

Cho biết mình đang sống ở nước ngoài, tài khoản "chunxong" tiếp tục khẳng định đã đột nhập được cơ sở dữ liệu của Bkav và chưa muốn tung ra nhiều tài liệu nội bộ khác của công ty an ninh mạng này. Hacker cho rằng, chọn Bkav làm mục tiêu tấn công vì thấy công ty hay “nói quá” so với những gì thực tế làm được.

Chiều 11/8 trên diễn đàn R***, “chunxong” đưa ra bức ảnh chụp phần mềm chat nội bộ của Bkav, trong đó tài khoản đang đăng nhập là của một lãnh đạo công ty. Thậm chí, người này còn tuyên bố có thể livestream việc đột nhập mạng nội bộ của Bkav.

Trước đó, ngày 4/8, trên diễn đàn R*** chuyên mua bán dữ liệu, tài khoản “chunxong" cho biết "đã xâm nhập vào máy chủ và kết xuất mã nguồn" các sản phẩm của Bkav, trong đó có cả phần mềm diệt virus Bkav Pro. Kèm theo bài đăng là ảnh chụp màn hình một số đoạn code trong mã nguồn cùng các thư mục đang sở hữu như AntiAdware, AntiLeak, BkavAutoClean, Bkav GUI... Không giống như các vụ rao bán dữ liệu trước đó, tài khoản chỉ đưa thông tin được lưu dưới dạng ảnh và để lại email liên hệ.

Tối 8/8, tài khoản “chunxong” tiếp tục đăng trên diễn đàn R*** một số ảnh chụp màn hình được cho là cuộc trò chuyện của nhóm quản lý Bkav. Đặc biệt tài khoản này khẳng định mình không phải là nhân viên cũ của Bkav. Hacker khẳng định những dữ liệu mà mình đang nắm trong tay hoàn toàn là dữ liệu mới, không phải dữ liệu cũ như tuyên bố trước đó từ Bkav và cho biết đã tự tấn công vào Vala - nền tảng nhắn tin nội bộ của Bkav.

Tiếp tục phản hồi về những phát ngôn trên, thông qua trang WhiteHat (diễn đàn bảo mật do chính Bkav hậu thuẫn) Bkav cho biết những tin nhắn nội bộ bị lộ bởi nhân viên cũ của công ty. Trong thời gian còn làm việc, người đó đã thu thập thông tin đăng nhập nhắn tin nội bộ và dùng nó để chụp ảnh các đoạn hội thoại gần đây. Tuy nhiên chưa chỉ điểm được chính xác đó là ai.

Theo nhiều nguồn tin, Cục An ninh mạng và Phòng chống tội phạm sử dụng công nghệ cao (A05, Bộ Công an) đã vào cuộc vụ việc bán dữ liệu của Bkav và triệu tập các cá nhân có liên quan. Đại diện Bkav xác nhận, hiện tại vụ việc đã được chuyển đến cơ quan chức năng.

Sau Bkav, hacker tiếp tục nhắm đến ứng dụng nhắn tin Zalo?

Thời gian gần đây, trên diễn đàn hacker nổi tiếng R*** đang liên tục xuất hiện những bài đăng về việc mua bán dữ liệu, công cụ khai thác lỗ hổng của các "đại gia" công nghệ tại Việt Nam.

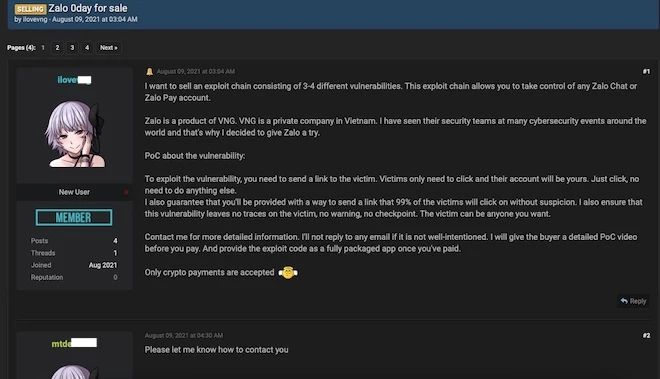

Bài đăng rao bán cách khai thác lỗ hổng trong tài khoản Zalo. (Ảnh chụp màn hình)

Sau vụ Bkav, tài khoản ilove*** mới lập tháng 8/2021 đã đăng bài chào bán lỗ hổng 0-day (Zero day) giúp "chiếm quyền kiểm soát bất kỳ tài khoản Zalo Chat hay Zalo Pay nào". Người này cho biết: "Đây là một sản phẩm của một công ty tư nhân ở Việt Nam. Tôi từng quan sát nhóm bảo mật của họ tại các sự kiện an ninh mạng toàn cầu, vì vậy tôi quyết định thử làm gì đó…".

Khách hàng chỉ cần gửi một đường link tới nạn nhân thông qua ứng dụng chat là có thể dễ dàng đánh cắp tài khoản. "Bạn chỉ gửi một đường link đến nạn nhân. Nạn nhân chỉ cần click vào link, tài khoản đó sẽ thuộc về bạn. Chỉ cần click, không cần làm gì khác. Lỗ hổng này không để lại bất kỳ dấu vết nào, không cảnh báo. Nạn nhân có thể là bất kỳ ai bạn muốn", hacker khẳng định.

Tài khoản ilove*** cam kết sẽ cung cấp mẹo hay để khi gửi link thì 99% nạn nhân sẽ click mà không hề nghi ngờ. Đồng thời, gửi một đoạn video thực tế cách chiếm đoạt tài khoản Zalo của nạn nhân cho khách hàng xem, trước khi quyết định có mua công cụ khai thác này hay không. Hacker yêu cầu chỉ giao dịch bằng tiền ảo và không cung cấp thêm thông tin nào khác vì có thể đội ngũ phát triển ứng dụng sẽ nhận ra và sửa lỗi. Ngoài ra, tài khoản này cũng nhắn những chuyên gia bảo mật hãy thử khám phá, biết đâu sẽ phát hiện ra lỗ hổng đó.

Bài đăng của thành viên nói trên nhanh chóng thu hút sự quan tâm của nhiều người chỉ sau 1 ngày xuất hiện. Nhưng một thành viên diễn đàn từ năm 2019 cho rằng việc khai thác lỗ hổng này giống với lỗi từng được một hacker khác công khai trước đó.

Hiện tại, bộ phận truyền thông của Zalo chưa có phát ngôn chính thức nào về vụ việc trên.

Luật An ninh mạng quy định "gián điệp mạng" là hành vi cố ý vượt qua cảnh báo, mã truy cập, mật mã, tường lửa, sử dụng quyền quản trị của người khác hoặc bằng phương thức khác để chiếm đoạt, thu thập trái phép thông tin, tài nguyên thông tin trên mạng viễn thông, mạng Internet, mạng máy tính, hệ thống thông tin, hệ thống xử lý và điều khiển thông tin, cơ sở dữ liệu, phương tiện điện tử của cơ quan, tổ chức, cá nhân.

Hành vi thu thập và rao bán mã nguồn cũng được quy định tại Điều 7 của Luật An toàn thông tin mạng. Theo đó, tùy theo tính chất, mức độ vi phạm mà người vi phạm có thể bị xử lý kỷ luật, xử lý vi phạm hành chính hoặc bị truy cứu trách nhiệm hình sự, nếu gây thiệt hại phải bồi thường theo quy định của pháp luật.

End of content

Không có tin nào tiếp theo