Giải mật liên minh tình báo tín hiệu châu Âu

Giải mật hoạt động của tình báo Liên Xô và CHDC Đức: Chiến dịch “thư giả” / 'Chui sâu leo cao' vào giới lãnh đạo Israel, tình báo Liên Xô đoạt được nhiều bí mật NATO

Khác với tình báo Ngũ Nhãn vốn được công khai gần đây, thì liên minh Maximator đã giữ bí mật suốt gần 50 năm qua. Sự tồn tại của liên minh tình báo tín hiệu (Sigint) Châu Âu này đã hé lộ một phần về sự cộng tác Sigint ở phương Tây vào cuối thế kỷ 20.

Hợp tác tình báo tín hiệu (Sigint) thời hậu Đại chiến thế giới thứ hai (ĐCTGII) giữa 5 quốc gia thuộc khối Anglo-Saxon (Australia, Canada, Anh, New Zealand và Mỹ) đã được ghi chép đầy đủ. Liên minh này thường được gọi bằng cái tên là Ngũ Nhãn và nó dựa trên Hiệp định Ukusa năm 1946.

Nhưng, sự thật chưa được công khai cho đến nay là đã và đang tồn tại song song một liên minh Sigint phương Tây thứ 2 và cụ thể là nó nằm ở Tây Bắc Châu Âu, và cũng có 5 thành viên.

Liên minh tuyệt mật này đã tồn tại kể từ năm 1976, có tên là Maximator, gồm Đan Mạch, Pháp, Đức, Thụy Điển và Hà Lan, và vẫn còn hoạt động đến tận ngày nay.

Liên minh Maximator giúp chúng ta hiểu sâu hơn về cơ chế hoạt động mới được tiết lộ gần đây mang tên Thesaurus/Rubicon: quyền sở hữu chung CIA-BND và quyền kiểm soát nhà sản xuất thiết bị mật mã Crypto AG (Thụy Sỹ) từ năm 1970 đến năm 1993.

Thông tin quan trọng về hoạt động nội bộ (và điểm yếu) của các thiết bị mật mã được bán bởi Crypto AG (và các công ty khác) đã được phân phát ngay trong mạng lưới Maximator.

Điều này cho phép 5 thành viên của liên minh Maximator có thể giải mã thông tin bị chặn từ hơn 100 quốc gia với việc đã mua những thiết bị xâm nhập từ thập niên 1970 trở đi.

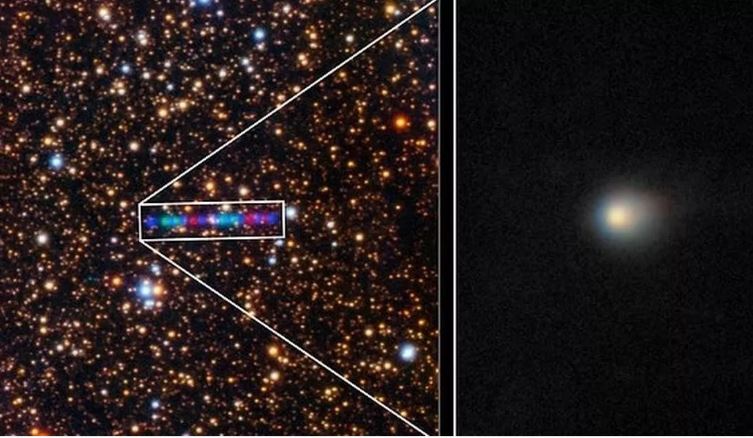

|

| Bản đồ thể hiện liên minh 5 đối tác bí mật trong khối Châu Âu, Maximator. Ảnh nguồn: Electrospaces. |

Liên minh Maximator

Theo sáng kiến của Đan Mạch, liên minh Maximator đã ra đời vào năm 1976. Buổi ban đầu, ngoài Đan Mạch thì còn có thêm 2 nước khác là Thụy Điển và Đức. Hà Lan được mời tham gia vào năm 1977, nhưng phải qua năm 1978 thì mới vào chính thức.

Hợp tác song phương trong Sigint đã tồn tại giữa các cặp trong 4 quốc gia thuở ban đầu này. Việc hợp tác chặt chẽ hơn đã diễn ra với sự xuất hiện của tình báo tín hiệu vệ tinh, đòi hỏi đầu tư cũng nhiều hơn. Sự hợp tác buổi đầu chỉ bao gồm phân tích mật mã và tín hiệu từ bầu trời thông qua vệ tinh SHF và lưu lượng bước sóng ngắn HF.

Đức đặc biệt ủng hộ đề nghị của Pháp tham gia Maximator vào năm 1983 kể từ khi hợp tác Sigint giữa Pháp và Đức đều mạnh mẽ, và bắt đầu rất sớm ngay khi kết thúc ĐCTGII. Kết quả, Pháp được mời tham gia năm 1984, và chính thức gia nhập Maximator năm 1985.

Cái tên Maximator là ám chỉ đến một thương hiệu bia của vùng Bavaria (Nam Đức). Thủ phủ của Bavaria là thành phố Munich, và vùng ngoại ô Pullach cho mãi đến năm 2017 là tổng hành dinh của Bundesnachrichtendienst (BND - Cơ quan tình báo hải ngoại của Đức).

Giai thoại kể rằng vào năm 1979, một số đại diện của liên minh đã ngồi uống bia ở Pullach trong khi chờ đợi một cái tên đẹp để đặt tên cho sự hợp tác của họ. Họ nhìn vào các ly bia có đề chữ Doppelbock của thương hiệu bia địa phương Maximator và nảy ra quyết định.

Khi liên minh Maximator được thành lập với 5 nước tham gia là Đan Mạch, Pháp, Đức, Thụy Điển và Hà Lan thì nó giữ sự ổn định đó cho đến hôm nay. Na Uy, Tây Ban Nha và Ý dù muốn tham gia Maximator nhưng bị liên minh này từ chối, chê là thiếu chuyên môn (về tín hiệu/ phân tích mật mã). Bỉ cũng không được mời gia nhập Maximator vì bị chê là thiếu các khả năng Sigint.

Trong liên minh Maximator, tại Đức, BND chịu trách nhiệm xử lý tình báo tín hiệu nước ngoài, trong khi đó Ủy ban mật mã liên bang Đức (ZfCh) chịu hoạt động phân tích mã; ở Đan Mạch, Thụy Điển và Hà Lan thì hoạt động chung trong Cục tình báo Quốc phòng Đan Mạch (DDIS), Tổ chức vô tuyến quốc phòng quốc gia (FRA) và Trung tâm xử lý thông tin kỹ thuật (TIVC).

Các hoạt động Maximator ở Pháp là một phần của Tổng cục An ninh đối ngoại (DGSE). Hợp tác Maximator đều liên quan đến cả phân tích tín hiệu và phân tích mật mã. Trong đó, phân tích tín hiệu thì chú trọng vào hoạt động điều phối đánh chặn các thông điệp được mã hóa.

Phân tích tín hiệu thường thảo luận trong các cuộc họp đa phương bao gồm toàn thể liên minh Maximator; phân tích mã thì chỉ được thảo luận song phương. Mỗi quốc gia thành viên phải thực hiện các phép giải mã của riêng họ.

Phần phân tích mã của liên minh Maximator còn liên quan đến việc trao đổi các thuật toán dùng trong những thiết bị mật mã khác nhau ở các quốc gia mục tiêu.

Sau cùng những người tham gia vào Maximator sẽ tự họ tìm ra cách để khai thác những điểm yếu trong các thuật toán của những thiết bị này. Những hình thức khai thác như vậy được gọi là “các giải pháp”.

Về nguyên tắc, các phương pháp giải pháp không được trao đổi ngay trong liên minh Maximator. Đôi khi các khóa mật mã được chia sẻ như là kết quả của những giải pháp như vậy. Vào những ngày đầu của Maximator, các kết nối mã hóa hầu như chỉ được sử dụng cho những liên lạc quân sự và ngoại giao.

Trong 2 thập niên 1980 và 1990, các công ty thương mại đã dần dần sử dụng mã hóa trên các đường dây liên lạc chính của họ. Cho đến cuối thập niên 1990 trở đi thì mã hóa mới được xem là một thứ hàng hóa cho người dùng thông thường, nhằm bảo vệ các giao dịch và liên lạc trực tuyến của họ.

Những ngày đầu của liên minh Maximator, mã hóa vẫn dựa trên phần cứng. Những thuật toán mật mã đã được đưa vào những con chip phức tạp và vẫn chưa dựa trên phần mềm.

Khi đó chỉ có vài công ty cung cấp thiết bị mã hóa trên thị trường thế giới, và chúng hầu hết được kiểm soát bởi các tổ chức tình báo phương Tây, vì vậy những quốc gia bên ngoài thường nhận những văn bản được cố tình làm yếu đi, với các văn bản mã có thể giải mật dễ dàng nhờ một chuyên gia lão làng.

Chẳng hạn như công ty Crypto AG (Thụy Sỹ) đã cung cấp các thiết bị mã hóa chiếm thị phần từ 70% đến 80%, và hãng này thuộc sở hữu bí mật của CIA và BND, khi nó được tiết lộ vào đầu năm 2020 bởi chương trình truyền hình ZDF (Đức) và báo Washington Post dựa trên các tài liệu rò rỉ của CIA và BND.

Trong bối cảnh phù hợp, người ta có thể nhận ra liên minh Maximator trong các tài liệu của BND. Bên cạnh việc tập trung vào các liên lạc ngoại giao thì Maximator còn là một liên minh hoạt động song song với các liên lạc quân sự.

Sự thật này đã được tác giả Richard Aldrich đề cập đến trong cuốn sách có tựa đề GCHQ. Hai liên minh này hoàn toàn khác biệt nhau, song rất dễ bị nhầm lẫn.

|

| Lối dẫn vào Đơn vị chung không gian tình báo tín hiệu (JSCU) được hoạt động bởi hai cục an ninh và tình báo (AIVD và MIVD) ở Hà Lan. Ảnh nguồn: Imgur . |

TIVC – Cái chân Maximator của Hà Lan

Theo tác giả Eric Wiebes, có 3 quan điểm về TIVC: 1. TIVC được sáng lập bởi một phần của liên minh Maximator có sự tham gia của Hà Lan; 2.

TIVC thông qua đối tác Maximator đã thu được thông tin của BND về các loại thuật toán trong những thiết bị Crypto AG (trong đó BND đã truy cập nó thông qua chủ quyền ẩn danh của công ty này); 3. Thiết bị mật mã của nhà sản xuất Philips (Hà Lan) cũng bị làm yếu, với sự tham gia (một bên TIVC) của Hà Lan.

Theo ông Wiebes, TIVC nằm ngay trong Hải quân Hoàng gia Hà Lan và hoạt động trong các doanh trại hải quân ở Kattenburg (trung tâm của Hà Lan). Nó có các bộ phận tách biệt chuyên về phân tích tín hiệu và phân tích mã (bao gồm các nhà ngôn ngữ học).

Sau năm 2014, các bộ phận này trở thành một phần của Đơn vị chung không gian tình báo tín hiệu (JSCU) được hoạt động chung bởi 2 cục An ninh và Tình báo (AIVD và MIVD) ở Hà Lan.

Công tác đánh chặn của TIVC chủ yếu đến từ các antena HF đặt ở Eemnes và các đĩa vệ tinh (SHF) đặt ở Burum và Zoutkamp (Bắc Hà Lan).

Từ năm 1963, Hà Lan cũng có một trạm đánh chặn ở Caribbean, Curacao, nhắm đến 2 mục tiêu chính là Venezuela và Cuba. Cho đến nay, TIVC tuyên bố đã giải một lượng lớn các liên lạc ngoại giao của 75 quốc gia trên thế giới.

Mặt khác, nên biết rằng, liên minh Maximator và thành viên TIVC đã đóng một vai trò quan trọng trong chiến tranh Falklands năm 1982.

Tại thời điểm đó, dịch vụ ngoại giao và hải quân Argentina đã sử dụng thiết bị Crypto AG nhằm đảm bảo cho các kênh liên lạc của họ, cụ thể là 2 thiết bị HC550 và HC570 và dùng cùng một thuật toán giải mã.

Nhưng loại thuật toán này cũng được dùng chung bởi BND và CIA (thông qua quyền sở hữu ẩn danh Crypto AG của họ). Những chi tiết về thuật toán đã được BND chia sẻ ngay trong liên minh Maximator với TIVC.

Chính vì sự chung chạ này mà đã trao kèo thơm cho Hà Lan đọc rành mạch các liên lạc ngoại giao và hải quân của Argentina trước khi bùng nổ chiến tranh. Theo các báo cáo của 2 tác giả Aldrich và Wiebes thì tổ chức GCHQ (Anh) đã lưu ý đến vấn đề Argentina khi đọc kỹ các liên lạc được bảo mật bởi thiết bị Crypto AG.

Quay lại quá khứ, lịch sử CIA nói rằng khả năng đọc các liên lạc của Argentina vào năm 1982 đã trở nên rất quan trọng cho thắng lợi của Anh đối với cuộc chiến tranh Falklands. Sự thật thì GCHQ đã biết rõ cách để phá mã của Argentina.

Tác giả Richard Aldrich phân tích: “Cách mà tình báo GCHQ đọc thông suốt các liên lạc của Argentina xem ra không quá khó hiểu. Vì các hệ thống liên lạc ngoại giao và quân sự cấp cao của nước này tuy rằng là sử dụng các cỗ máy mã khá đắt tiền của Châu Âu, nhưng không mảy may nghĩ rằng chúng đã bị xâm phạm triệt để”.

Cũng nên biết rằng ở một số giai đoạn chiến tranh, người Argentina lờ mờ nhận thấy rằng những thông điệp mã hóa của họ dường như đã bị ai đó đọc. Vì không thể thay đổi tất cả các thiết bị nên người Argentina chọn cách thay đổi phương thức quản lý chìa khóa mã hóa. Thay vì 3 ngày thay 1 lần, thì bây giờ là mỗi giờ làm 1 lần.

Có một thông tin lưu truyền trong giới tình báo Hà Lan rằng, một phi công người Anh đã bị người Argentina bắn hạ, là có mang theo các thông tin mà chỉ có thể thu được thông qua những liên lạc bị xâm phạm.

Hệ thống mã hóa điện tử Aroflex

Aroflex là tên của một thiết bị mã hóa điện tử được phát triển thành công bởi hãng Philips ở Hà Lan vào cuối thập niên 1970. Thiết bị này được phê chuẩn chỉ sử dụng trong khối NATO, bởi cơ quan đánh giá có liên quan SECAN.

NATO cũng cho phép vài quốc gia dùng Aroflex trong các liên lạc nội bộ của họ, nhưng không cho phép dùng thiết bị vì mục đích thương mại. Để gian lận, đã có 2 phiên bản của Aroflex được chế tạo ra: 1.

Phiên bản thiết bị Aroflex có tích hợp thuật toán mã hóa có tên gọi chính thức là T1000CA (và tên gọi không chính thức là Beroflex). TIVC đã hợp tác với hãng Philips trong việc thiết kế thuật toán mã hóa cho hệ thống Beroflex này.

TIVC đã nhắm tới bộ phận nghiên cứu của hãng Philips (còn có tên là Natlab) nhằm thiết kế ra một con chip tinh vi có thể xử lý các phương trình trong vòng 40 phút. Con chip này được chế tạo dùng cho một thiết bị mã hóa có mục đích đặc biệt được bán cho Mỹ và các đối tác Maximator.

Lịch sử CIA có một dòng duy nhất đề cập đến Beroflex: “Loại mã hóa này không thể bị xâm phạm mà không có thiết bị chuyên dụng của Hà Lan, và 2 đối tác NSA và ZfCh được ủy quyền”.

Aroflex còn được sửa đổi theo cách thứ 2 và dùng ở Thổ Nhĩ Kỳ, quốc gia này đã mua thiết bị Aroflex nhằm thực hiện liên lạc với các đối tác NATO, còn với liên lạc nội bộ thì người Thổ dùng thiết bị của nhà sản xuất Sagem (Pháp).

Khi Thổ Nhĩ Kỳ chuyển sang mua thiết bị mới của Crypto AG, thì hai chủ sở hữu bí mật của Crypto AG (Mỹ, Đức) lại không thể xử lý ổn thỏa vấn đề giữa họ.

Cuối cùng người Mỹ thông qua NBV (tổ chức tình báo tách biệt trong cộng đồng tình báo của Hà Lan) để tiếp cận Philips với lời đề nghị thiết kế một phiên bản Aroflex đặc biệt cho Thổ Nhĩ Kỳ, và Philips đã tuân lệnh.

Buổi ban đầu, TIVC cũng không hề biết chút gì về sự chuyển giao thiết bị cho người Thổ, nhưng sau khi khám phá ra sự liên quan ngầm của NBV với người Mỹ, thì đơn vị này tỏ ra mất thiện cảm.

End of content

Không có tin nào tiếp theo