Lột mũ “đội quân hacker bí ẩn” 61398 của Trung Quốc

Những ông hoàng 'siêu kỳ quặc' trong lịch sử thế giới / Scandal để đời của hoàng hậu phóng đãng nước Pháp

"So với mặt bằng hacker của Trung Quốc, Đơn vị 61398 không sử dụng những công cụ quá đặc biệt, hầu hết là có sẵn. Sở dĩ đơn vị này có thể đột nhập thành công và lấy đi vô số dữ liệu thương mại quan trọng… là bởi họ được hỗ trợ quá chu đáo, đặc biệt là về cơ sở hạ tầng và đội ngũ phụ tá đông đảo. Rất dễ nảy sinh nghi ngờ một e-mail đến từ Trung Quốc, nhưng khi hạ tầng mạng đã được thiết lập ở nước ngoài, sự cảnh giác này là vô giá trị", chuyên gia an ninh mạng nhận định.

Quy mô khổng lồ

Đơn vị 61398 duy trì một hệ thống hạ tầng máy tính mở rộng trên khắp thế giới. Quy mô về cơ sở hạ tầng mạng của đội ngũ hacker cho thấy đây là một tổ chức lớn, với hàng trăm nhân sự điều hành. Mandiant ước tính cơ sở hạ tầng mạng của đội ngũ hacker phải có trên 1.000 server.

Với số lượng server khổng lồ như trên, thông qua quy mô, thời gian và cách thức tấn công, các chuyên gia của Mandiant nhận định đội ngũ hacker này phải nhận được sự hỗ trợ trực tiếp của các chuyên gia ngôn ngữ, nhà nghiên cứu về mã nguồn mở, các chuyên gia viết thư gián điệp, các chuyên gia trong các lĩnh vực để có thể biên dịch nhanh chóng mệnh lệnh từ phía người yêu cầu tới kẻ thi hành, và chuyển thông tin đã bị đánh cắp tới những người yêu cầu.

Đội ngũ hacker cũng được hỗ trợ bởi một đội ngũ nhân viên công nghệ thông tin hùng hậu, có nhiệm vụ bảo dưỡng thiết bị máy tính, cung cấp tài chính, quản trị văn phòng và vận chuyển giao nhận.

Qua theo dõi, trong hai năm 2011 và 2012, các chuyên gia của Mandiant chứng kiến các hacker Trung Quốc đã thiết lập tối thiểu 937 máy chủ điều khiển. 937 máy chủ này sử dụng 849 địa chỉ IP khác biệt, nằm tại 13 quốc gia. Trong số 849 địa chỉ IP đơn nhất này, có 709 địa chỉ IP được đăng ký dưới tên các tổ chức tại Trung Quốc.

Trong vòng 3 năm, các chuyên gia của Mandiant phát hiện các hacker đã sử dụng những địa chỉ tên miền toàn bộ để phân giải 988 địa chỉ IP đơn nhất. Các chuyên gia của Mandiant thống kê, đã có tổng cộng 2.551 địa chỉ tên miền toàn bộ được quy về Đơn vị 61398 tại Thượng Hải.

Từ tháng 1/2011 đến tháng 1/2013, Mandiant khẳng định đã có 1.905 lần các hacker của Đơn vị 61398 sử dụng chương trình Remote Desktop để đăng nhập vào hệ thống tấn công mạng từ 832 địa chỉ IP khác nhau. Phần mềm này khi chạy trên các máy tính chạy hệ điều hành Windows cho phép người dùng có thể thực hiện việc truy cập từ xa đến một máy tính ở bất kỳ nơi nào trên thế giới.

Trong tổng số 1.905 lần các thành viên Đơn vị 61398 kết nối tới hạ tầng ở nước ngoài để thực hiện tấn công mạng, 97% hacker sử dụng những địa chỉ IP đăng ký tại Thượng Hải. Bàn phím của các hacker này cũng được cài đặt sử dụng bộ gõ tiếng Trung Quốc phổ thông.

Thông thường các khách hàng sử dụng phần mềm Remote Desktop của Microsoft cài đặt ứng dụng này tự động, dựa trên ngôn ngữ họ lựa chọn trên hệ thống. Từ đó, các chuyên gia của Mandiant nhận định hệ điều hành Microsoft mà các các hacker này sử dụng đã được cài đặt để hiển thị hệ thống phông chữ Trung Quốc phổ thông.

98% địa chỉ IP truy cập vào hệ thống bị các hacker điều khiển sử dụng phần mềm Remote Desktop dẫn ngược về Trung Quốc.

Các chuyên gia của Mandiant đã thống kê được có 767 trường hợp các hacker của Đơn vị 61398 sử dụng công cụ HTRAN (một phần mềm cho phép kết nối Internet có thể bị định hướng tới những địa chỉ được chỉ định. Tất cả những thông tin truyền tải trên mạng sẽ được chuyển tiếp tới một địa chỉ được bố trí sẵn). Các hacker sử dụng HTRAN để thực hiện việc liên lạc giữa 614 địa chỉ IP có thể điều khiển và hệ thống của các nạn nhân.

Sau khi phân tích 614 địa chỉ IP được sử dụng cho phương thức tấn công HTRAN, các chuyên gia của Mandiant chỉ rõ: 100% địa chỉ IP trên được đăng ký tại Trung quốc. 99,8% số IP trên được đăng ký tại nhà mạng Thượng Hải.

Hacker của Đơn vị 61398 cũng sử dụng những công cụ và kỹ thuật mà đội ngũ chuyên gia của Mandiant chưa từng thấy các nhóm hacker khác sử dụng, bao gồm 2 công cụ được viết ra chuyên để tấn công vào các hộp thư điện tử: GETMAIL và MAPIGET.

Lột mũ các hacker Trung Quốc

Không những chỉ đích danh Đơn vị 61398 là "đầu sỏ" đứng đằng sau những vụ đột nhập lấy trộm thông tin, các chuyên gia phân tích của Mandiant còn tỉ mẩn lôi ra ánh sáng những gương mặt thực sự ẩn giấu phía sau bàn phím, cụ thể là 3 hacker sau:

Người đầu tiên, có bí danh "UglyGorilla", đã tham gia vào các chiến dịch mạng từ tháng 10/2004. Nhiệm vụ của UglyGorilla là đăng ký những tên miền có liên quan đến đội ngũ hacker và là tác giả của phần mềm gián điệp thư điện tử được sử dụng trong các "chiến dịch" của các hacker.

Hacker này lần đầu bộc lộ bí danh của mình trên Diễn đàn mạng quân sự của Trung Quốc khi thực hiện câu hỏi đối với một giáo sư đầu ngành về chiến tranh mạng của Trường đại học Quốc phòng Trung Quốc.

Ngày 25/10/2004, hacker UglyGorilla đăng ký tên miền "hugesoft.org" và một loạt tên miền khác hiện vẫn đang được các hacker trong Đơn vị 61398 sử dụng.

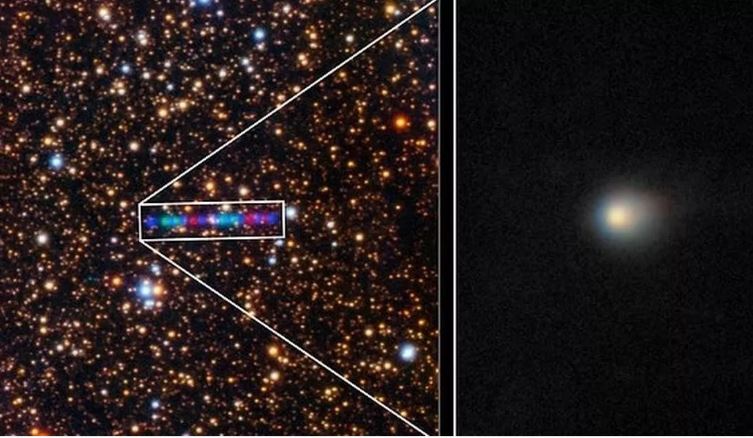

|

| Từ trái sang: Huang Zhenyu, Sun kailiang, Wang dong và Wen Xingyu. |

Năm 2007, hacker này tung ra sản phẩm thử nghiệm đầu tay là phần mềm malware họ MANITSME. Cho đến thời điểm hiện nay, những phần mềm do thám do UglyGorilla viết ra như MANITSME và WEBC2-UGX vẫn được sử dụng bởi những hacker của quân đội Trung Quốc nằm bên ngoài căn cứ ở Thượng Hải.

Tháng 2/2011, khi nhóm hacker lừng danh Anonymous tung ra toàn bộ thông tin về người ghi danh trên trang "rootkit.com", tên người sử dụng "UglyGorilla" với địa chỉ e-mail là [email protected] đã bị phơi bày.

Các chuyên gia phân tích của Mandiant đã nhanh chóng kết nối thông tin này với địa chỉ e-mail đã được đăng ký trên Diễn đàn mạng quân sự của Trung Quốc và tên miền "hugesoft.org". Địa chỉ IP 58.246.255.28 mà hacker này sử dụng để đăng ký tên rootkit.com cũng hoàn toàn nằm trong dải IP mà nhóm hacker của quân đội Trung Quốc tại Thượng Hải sử dụng.

Nhưng cái tên thật ngoài đời của UglyGorilla đã bị các chuyên gia phân tích của Mandiant tóm gọn trong một sơ sểnh: y tung lên trang PUND (một chuyên trang về công nghệ mạng của Trung Quốc) một công cụ phát tán thư rác. Điều đáng chú ý là tài khoản của hacker này trên mạng sử dụng tên thật: Wang Dong.

Tháng 5/2014, trên danh sách truy nã đỏ của FBI, cái tên Wang Dong và gương mặt thật đã xuất hiện với hàng tá tội danh: truy cập máy tính trái phép với mục đích kiếm lợi bất chính; điều khiển phá hoại máy tính; ăn cắp thông tin cá nhân; ăn cắp bí mật thương mại; gián điệp kinh tế.

Bộ Tư pháp Mỹ đã miêu tả lại cụ thể hành vi phạm tội của Wang trong bản cáo trạng. Năm 2010, U.S.Steel tham gia vào một thương vụ với một công ty thép thuộc sở hữu nhà nước của Trung Quốc. Ngay trước thời điểm các bên đưa ra quyết định cuối cùng, hacker tên là Sun đã gửi một e-mail lừa đảo tới nhân viên bộ phận pháp lý của U.S.Steel.

Sau khi Sun đã cấy xong phần mềm gián điệp vào máy tính của U.S.Steel, Wang Dong đã lấy cắp tên miền và các định dạng mô tả (bao gồm cả quyền truy cập tới các tiện ích của công ty và truy cập bằng thiết bị di động vào hệ thống mạng của U.S.Steel).

Nhân vật thứ 2, có bí danh "DOTA". Hacker này đã đăng ký vô số tài khoản thư điện tử để "giả trang" trong các cuộc tấn công thông qua việc gửi các e-mail mạo danh. DOTA đã sử dụng số điện thoại 159-2193-7229 được cung cấp bởi China Mobile ở Thượng Hải để kích hoạt các địa chỉ e-mail trên.

Qua điều tra, các chuyên gia của Mandiant còn phát hiện DOTA đã sử dụng tên giả là Rodney và Raith, với vốn tiếng Anh thông thạo, để tấn công vào các mục tiêu là các cơ quan quân sự ở Malaysia và Philippines.

Các chuyên gia của Mandiant cũng đã phân tích cả UglyGorilla và DOTA đều sử dụng chung hạ tầng mạng, bao gồm địa chỉ tên miền toàn bộ và dải IP có liên quan đến Đơn vị 61398. Cách sử dụng mật khẩu để mở các địa chỉ e-mail được tạo ra hàng loạt của hacker cũng đã được các chuyên gia mạng chỉ rõ: chúng được sử dụng rộng rãi bên trong Bộ Tổng tham mưu Quân đội nhân dân Trung Quốc, mà cách cài mật khẩu của DOTA có liên quan đến Cục 2 (Đơn vị 61398).

Nhân vật thứ 3 có bí danh "SuperHard": đây là tác giả, cũng có thể là người đóng vai trò quan trọng trong sự ra đời của hai phần mềm phát tán thư rác AURIGA và BANGAT.

SuperHard cũng là tác giả của nhiều phần mềm chứa những module được viết đặc biệt, được đưa thẳng vào lõi hệ điều hành Windows với mục đích thay đổi các yếu tố trong hệ thống. Các chuyên gia của Mandiant nhận định hacker này phải nằm trong một nhóm nhỏ có năng lực vượt trội bên trong đội ngũ hacker của Đơn vị 61398. SuperHard được cho là đóng vai trò quan trọng trong công tác nghiên cứu và phát triển.

Những tài liệu được công khai hóa bởi nhóm Anonymous về trang rootkit.com cũng đã tiết lộ thêm thông tin địa chỉ IP mang số 58.247.237.4 của hacker SuperHard. Địa chỉ IP này nằm trong dải IP thuộc sở hữu của đội quân hacker bí mật của Trung Quốc.

Các chuyên gia của Mandiant tiếp tục lần theo những biến động của địa chỉ e-mail [email protected] trên các diễn đàn và trang mạng. Những thông tin thu được cho thấy hacker này đã từng viết virus ăn trộm mật khẩu để kiếm tiền, liên quan cả đến nghiên cứu về lõi hệ điều hành Windows, và tất nhiên là liên quan cả đến khu Tân Phố Đông của Thượng Hải.

Sau khi bản báo cáo chi tiết của Mandiant được tung ra, các cơ quan hành pháp và tố tụng của Mỹ đã tiến hành những bước đi quyết liệt.

Ngày 19/5/2014, Văn phòng Đối ngoại của Bộ Tư pháp Mỹ đưa ra bản thông báo hỏa tốc, thông cáo phiên tòa tại quận Tây bang Pennsylvania đã kết tội 5 hacker thuộc quân đội Trung Quốc có hành vi phạm tội. Ngay sau đó, Cục Điều tra Liên bang Mỹ (FBI) cũng đã đưa hình ảnh và tội danh của 5 hacker này vào danh sách đỏ.

Theo cáo buộc của Tòa án Mỹ, trong năm 2010, sĩ quan Sun Kailiang đã có hành vi trộm cắp bí mật và kỹ thuật công nghệ về ống dẫn của Hãng Westinghouse khi hãng này tiến hành đàm phán với một doanh nghiệp thuộc sở hữu nhà nước của Trung Quốc để xây dựng nhà máy điện.

Người thứ 2 nằm trong danh sách đỏ của FBI là sĩ quan Wen Xingyu. Wen bị cáo buộc đã đánh cắp hàng ngàn trang tài liệu về chính sách giá cả, dòng tài chính, chi phí, thông tin về các dòng sản phẩm... của hãng SolarWorld. Hậu quả là các sản phẩm về năng lượng mặt trời của Trung Quốc đã bóp chết các sản phẩm của Mỹ với giá cả chỉ bằng một nửa.

Người thứ 3 nằm trong danh sách của FBI là sĩ quan Gu Chunhui. Gu bị cáo buộc đã quản trị nhiều tên miền được sử dụng để tấn công vào các doanh nghiệp của Mỹ. Gu đồng thời cũng đảm trách vai trò kiểm tra để tăng cường độ bí mật cho các e-mail lừa đảo.

Đặc biệt, trong số 5 sĩ quan quân đội Trung Quốc bị Tòa án Mỹ cáo buộc là hacker, Wang Dong chính là hacker đã bị báo cáo của Mandiant vạch mặt đến tận chân tơ kẽ tóc.

Một sĩ quan kiêm hacker khác có tên Huang Zhenyu nằm trong danh sách của FBI cũng chính là nhân viên của Đơn vị đặc biệt 61398 mà Mandiant đã nêu. Theo cáo buộc của Tòa án Mỹ, từ năm 2006 đến 2009, 61398 đã chỉ định Huang hỗ trợ cho một doanh nghiệp thuộc sở hữu nhà nước của Trung Quốc. Công việc của Huang là tạo ra một cơ sở dữ liệu "mật" để nắm bắt những thông tin tình báo về công nghệ sắt và thép, trong đó có những thông tin về các công ty của Mỹ.

End of content

Không có tin nào tiếp theo