Tất cả mạng 5G đều có nguy cơ bị tấn công do lỗ hổng bảo mật trong giao thức Diameter Signalling

Cảnh báo nguy cơ tấn công có chủ đích APT vào các cơ quan, tổ chức Việt Nam / Việt Nam ghi nhận hơn 1.000 cuộc tấn công mạng trong 4 tháng đầu năm

Những mối đe dọa an ninh mạng luôn là mối lo ngại đối với các nhà khai thác mạng viễn thông trên toàn thế giới. Trong số lo ngại này, giao thức Diameter Signalling tiềm ẩn nguy cơ dễ bị tấn công xâm nhập trái phép. Giao thức này được sử dụng để xác thực, ủy quyền phân phối tin nhắn và phân phối thông tin trong mạng 4G. Các lỗ hổng bảo mật trong giao thức này cũng xuất hiện trên mạng 5G. Do mạng 5G được xây dựng trên cơ sở các các mạng thế hệ trước nên cũng thừa hưởng các mối đe dọa tương tự. Chẳng hạn như theo dõi vị trí của người dùng, lấy thông tin nhạy cảm và trong một số trường hợp Hacker còn lấy thông tin người dùng từ lỗ hổng bảo mật của mạng 3G.

Jimmy Jones, Chuyên gia viễn thông an ninh mạng tại Positive Technologies đã chứng minh điều này bằng cách mô phỏng hành động của tin tặc, anh ta đã có thể xâm nhập 100% vào các mạng di động. Đặc biệt, các cuộc tấn công từ chối dịch vụ (DoS - Denial of Service), có thể được tiến hành trên tất cả các mạng di động thông qua giao thức Diameter Signalling. Điều này ảnh hưởng đến cả người dùng 4G và 5G, bởi vì thế hệ mạng 5G đầu tiên (mạng 5G không độc lập) dựa trên lõi mạng LTE, điều đó có nghĩa là bảo mật trên mạng 5G dễ bị lỗi tương tự.

IoT có nguy cơ bị tấn công cao nhất

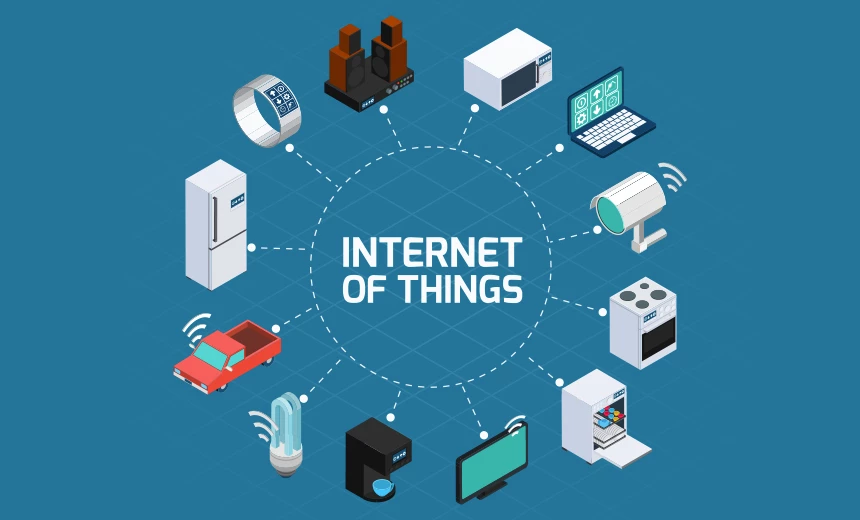

Mối đe dọa của các cuộc tấn công từ chối dịch vụ (DoS) đặc biệt thích hợp khi nói đến việc triển khai các thiết bị IoT (Internet of Things – Mạng lưới thiết bị kết nối Internet) trên toàn thế giới, mà dự đoán sẽ đạt 25 tỷ thiết bị vào năm 2021. Điều này rất có ý nghĩa vì một cuộc tấn công DoS vào mạng IoT điều đó tạo nên cơ sở hạ tầng công nghiệp và quốc gia có thể có những hậu quả tàn khốc.

Các thiết bị IoT đặc biệt nhạy cảm với các lỗi trong mạng di động và có thể mất một thời gian để hoạt động trở lại. Ví dụ, điều này có thể có nghĩa là hệ thống báo động không kích hoạt trong trường hợp khẩn cấp, cảm biến công nghiệp không hoạt động, hệ thống thành phố thông minh không thể liên lạc được nữa. Tất cả những điều này có khả năng gây hậu quả lớn hơn nhiều so với việc mất điện thoại tạm thời hoặc chậm Internet người dùng trong gia đình.

Nếu một dịch vụ của một nhà mạng viễn thông bị ảnh hưởng bất lợi, điều này có thể có tác động không thể phục hồi đối với danh tiếng của nhà mạng đó và ảnh hưởng đến niềm tin của thuê bao đang sử dụng. Khả năng tin tặc dừng truy cập mạng cho bất kỳ dịch vụ nào đặc biệt đáng lo ngại trong cuộc khủng hoảng Covid-19. Nó không chỉ có thể khiến công việc hàng ngày bị đình trệ, đối với những người phụ thuộc vào mạng di động cho công việc của họ, mà còn có thể gây bất lợi cho việc truy cập dịch vụ cơ sở hạ tầng quan trọng.

Một nghiên cứu cho thấy mạng di động 5G hiện đang dựa trên cùng một kiến trúc và trong 2 năm qua gần như không có sự cải thiện nào về bảo mật của giao thức Diameter Signalling. Hiện nay, các nhà khai thác di động không có tài nguyên hoặc thiết bị để thực hiện phân tích bảo mật sâu khi lưu lượng truy cập ngày càng lớn, điều này khiến các nhà khai thác khó có thể phân biệt giữa tin nhắn báo hiệu giả và tin nhắn báo hiệu hợp pháp.

Các cuộc tấn công đánh cắp thông tin thuê bao 5G

Ngoài các cuộc tấn công DoS, có một tần suất cao các cuộc tấn công liên quan đến tiết lộ thông tin thuê bao, tiết lộ vị trí thuê bao và tiết lộ thông tin mạng. Những rủi ro này không có dấu hiệu giảm, theo một báo cáo phân tích cho thấy các cuộc tấn công từ chối dịch vụ thành công đã tăng 3% từ 38% năm 2018 lên 41% trong năm 2019.

Những lỗ hổng này chủ yếu là do thất bại trong việc xây dựng Diameter Architecture. Nguyên nhân là do không kiểm tra mạng của người đăng ký chiếm 43%, do không kiểm tra vị trí thực tế của người đăng ký chiếm 57%. Đây là một mối đe dọa rất thực tế, vì theo dõi vị trí thuê bao và có được thông tin thuê bao nhạy cảm có thể được sử dụng để chặn cuộc gọi thoại, thay đổi thông số thanh toán và hạn chế nhập liệu trên dịch vụ di động.

Điều này nghe có vẻ như bất khả kháng nhưng có nhiều cách để các nhà khai thác có thể tự bảo vệ mình khỏi các cuộc tấn công này. Trước hết, bảo mật phải được ưu tiên trong quá trình thiết kế mạng. Bất kỳ nỗ lực nào để thực hiện các biện pháp bảo mật trong các giai đoạn triển khai sau này có thể tốn kém hơn đáng kể vì các nhà khai thác sẽ cần phải mua thêm thiết bị ở mức tối thiểu.

Một biện pháp bảo mật thiết yếu khác là đảm bảo lưu lượng tín hiệu liên tục được theo dõi và phân tích khi nó đi qua biên giới mạng. Điều này cho phép những người kiểm soát mạng xác định các mối đe dọa tiềm ẩn và lỗi cấu hình ở tốc độ và giảm thiểu chúng càng sớm càng tốt. Mức độ giám sát này được khuyến khích bởi các hướng dẫn của GSMA.

Các nhà khai thác di động không thể dừng hoạt động trên mặt đất và vì vậy họ cần các giải pháp có thể chặn các tin nhắn bất hợp pháp mà không ảnh hưởng đến hiệu suất mạng hoặc quyền truy cập của người dùng vào mạng. Nếu điều này có thể đạt được trên một mạng có sẵn kịch bản an toàn và lý tưởng nhất là bảo mật cho thiết kế ban đầu của mạng. Việc đó sẽ giúp bảo mật trước các mối đe dọa do giao thức Diameter Signalling và mạng sẽ hoạt động trơn tru.

Hiện tại, các nhà mạng viễn thông trên thế giới đang trì hoãn việc triển khai mạng 5G độc lập, do đó các mạng 5G sẽ dựa trên mạng thế hệ trước, bao gồm giao thức Diameter Signalling. Điều này có nghĩa là các nhà mạng cần phải cảnh giác cao với các mối đe dọa an ninh mạng nếu không muốn hậu quả xấu có thể xảy ra.

End of content

Không có tin nào tiếp theo